OT Security vs IT Security

ต่างกันตรงไหน ทำไมโรงงานต้องคิดใหม่เรื่องความปลอดภัย

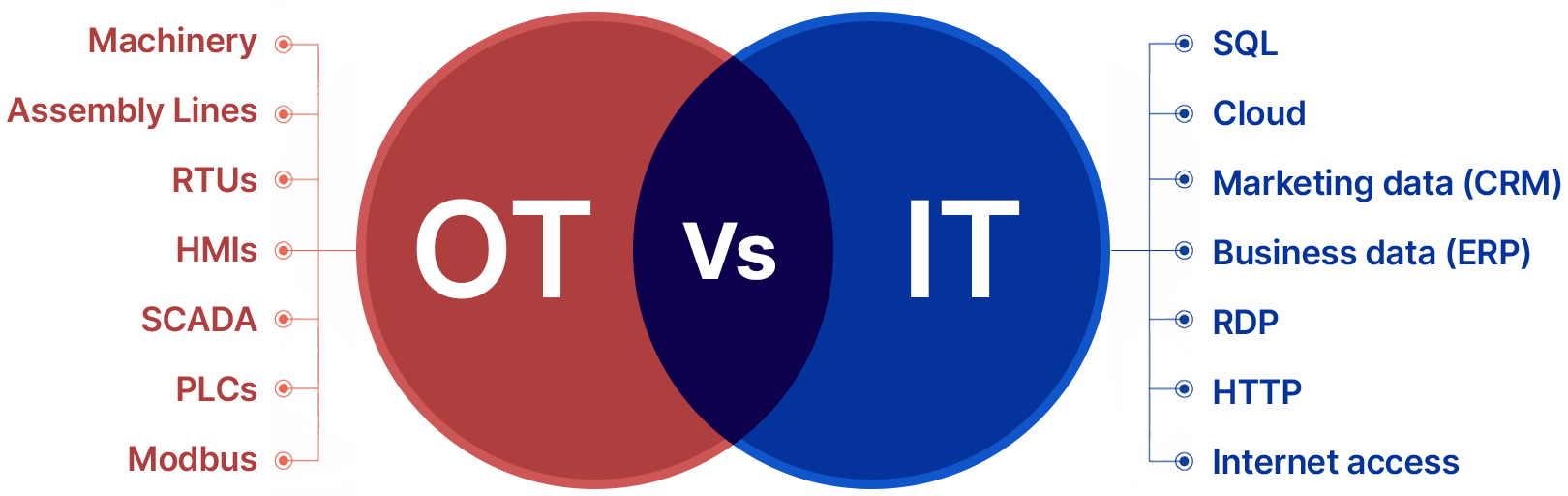

OT Security และ IT Security ถึงแม้จะวัตถุประสงค์หลักจะเหมือนกัน คือการสนับสนุนให้องค์กรทำงานได้อย่างมีประสิทธิภาพและปลอดภัย แต่หากมองลึกลงไปในโครงสร้างการทำงาน ระบบทั้งสองนี้มีรากฐานที่แตกต่างกันอย่างสิ้นเชิง ทั้งในแง่การออกแบบระบบ ความเร็วในการตอบสนอง ประเภทของข้อมูลที่จัดการ ไปจนถึงความเสี่ยงหากระบบขัดข้อง

IIoT 4.0 ทำให้ หลีกเลี่ยงการเชื่อมต่อภายนอก ไม่ได้แล้ว OT ต้องรับมือยังไง

เมื่อก่อน ระบบ OT ในโรงงานมักอยู่ในเครือข่ายปิด (Closed Network) ทำให้สบายใจถึงความปลอดภัย เพราะไม่มีใครเข้าถึงจากข้างนอกได้ง่าย ๆ แต่พอเข้าสู่ยุค IIoT 4.0 OT หลีกเลี่ยง external access ไม่ได้ โรงงานจำเป็นต้องส่งข้อมูลออกมากขึ้น ไม่ว่าจะชอบหรือไม่ชอบก็ตาม และนั่นทำให้ ทรัพย์สิน OT ที่เคยอยู่ใน closed network ถูกเปิดเผย (exposed) มากขึ้น เช่นกัน

บทความนี้จะพาไล่เรียงแบบเข้าใจง่ายว่า

ทำไม IIoT 4.0 ถึงบังคับให้ OT ต้องเชื่อมต่อภายนอก

พอเชื่อมแล้ว เรา “ต้องกลัวอะไร” เป็นพิเศษในโลก OT

และควรวางกรอบ OT Security แบบไหนที่ “ปลอดภัยขึ้น”

เพราะสำหรับโรงงาน ความปลอดภัยที่ดีที่สุด…ไม่ใช่แค่ “ล็อกแน่น” แต่ต้อง ไม่ทำให้การผลิตสะดุด ด้วย

ทำไมยุค IIoT 4.0 Operational Technology

ต้องเชื่อมต่อภายนอก

1.1 โรงงานต้องการข้อมูล Real-time

เพื่อการตัดสินใจ

วันนี้ผู้บริหาร วิศวกร และทีมผลิต ไม่ได้อยากเห็นแค่รายงานรายวันแล้ว สิ่งที่ทุกคนถามเหมือนกันคือ “ตอนนี้” เป็นยังไง

OEE ขึ้นหรือลง?

Downtime เกิดจากจุดไหน?

พลังงาน (Energy) กินผิดปกติไหม?

Quality มีแนวโน้มหลุดสเปคหรือเปล่า?

Throughput กำลังตันที่สถานีไหน?

คำตอบพวกนี้มาจาก ข้อมูลใน OT และต้องถูกส่งไปยังระบบ IT / Analytics / Cloud / Dashboard เพื่อให้เห็นภาพแบบรายนาที

1.2 Compliance / SOC / Incident response ต้อง “เห็นข้อมูลจาก OT”

หลายองค์กรเริ่มมี SOC (Security Operations Center) หรือมีการใช้ SIEM/IDS เพื่อเฝ้าระวังความผิดปกติ แต่จะตรวจจับได้ยังไง ถ้า “มองไม่เห็น OT” ?

ดังนั้นปลายทางจึงต้องรับ log / traffic / telemetry จากฝั่ง OT ไปวิเคราะห์ ซึ่งนี่ก็คือ “การเชื่อมต่อ” รูปแบบหนึ่งเช่นกัน เพียงแค่เป็นการเชื่อมเพื่อการเฝ้าระวัง

1.3 IT–OT Convergence

ระบบธุรกิจต้องเชื่อมข้อมูลการผลิตเข้าหากัน

Production schedule เชื่อมกับ ERP

Inventory เชื่อมกับ Production planning

Traceability เชื่อมกับ Quality & Compliance

ข้อมูลผลิตจริงเชื่อมกับการคำนวณต้นทุน/พลังงาน

ปัญหาคือ…พอเชื่อมแล้ว “ระบบที่เคยปิด”

กลายเป็น “ถูกเปิด”

เมื่อ OT ต้องเชื่อมต่อมากขึ้น สิ่งที่ตามมาคือ ทรัพย์สิน OT ที่เคยอยู่ในเครือข่ายปิด ถูกเปิดเผย/เข้าถึงได้มากขึ้น และที่ทำให้ OT รับมือยากกว่า IT คือ “ข้อจำกัดของหน้างาน” ที่ไม่เหมือนกัน เช่น

2.1 OT มี Legacy และช่องโหว่

โรงงานจำนวนมากยังมี

PLC/SCADA รุ่นเก่า

Windows เก่า

ซอฟต์แวร์เฉพาะทางที่อัปเดตยาก

โปรโตคอล OT ที่ไม่ถูกออกแบบมาเพื่อ security ตั้งแต่แรก

และต่อให้ “รู้ว่ามีช่องโหว่” ก็ไม่ใช่แปลว่า “แพตช์ได้ทันที” เพราะอาจกระทบการเดินเครื่อง

2.2 ระบบทำงาน 24/7 → เปิดให้โจมตีได้ยาว

IT อาจมี maintenance window ปิดระบบได้เป็นช่วง ๆ แต่ OT หลายไลน์ต้องเดินตลอด ทำให้ attack time window ยาวมาก แปลว่า “คนร้ายมีเวลาทดลอง” เยอะขึ้น และทีมโรงงาน “มีเวลาหยุดเพื่อแก้” น้อยลง

นี่คือเหตุผลว่าทำไม

แค่ต่อ VPN + Firewall แล้วคิดว่าจบ มักไม่พอใน OT

OT ยุคเชื่อมต่อ ต้องกลัวอะไรเป็นพิเศษ

ความเสี่ยงหลักใน OT ไม่ได้จบแค่ “เจาะได้ไหม” แต่เป็น “ลามได้ไกลแค่ไหน” เมื่อเกิดการ compromise แล้ว มักเกิดการลาม 2 แบบที่อันตรายมาก

3.1 Vertical propagation: ลามข้าม OT ↔ IT

เช่น เริ่มจาก IT แล้วไหลลง OT หรือเริ่มจาก OT แล้วลามขึ้น IT ผลคือเหตุการณ์เล็ก ๆ กลายเป็นเหตุการณ์ใหญ่ เพราะมันกระทบ “ทั้งธุรกิจ” ไม่ใช่แค่ “เครื่องจักร”

3.2 Horizontal propagation: ลามใน OT จนกระทบทั้งไลน์

นี่คือฝันร้ายของโรงงานจากจุดหนึ่ง ลามไปอีกเครื่อง อีก cell อีก production line จนหยุดทั้งกระบวนการ

แล้วควรวางแนวทาง OT Security

ยังไงในยุค IIoT 4.0

OT Security ที่ดีในโลกความจริง ต้องตอบ 2 เงื่อนไขพร้อมกัน:

ลดความเสี่ยงได้จริง

ไม่ทำให้หน้างานปวดหัว และไม่ทำให้ production downtime เพิ่ม

แนวคิดที่ใช้ได้ดีมาก มี 3 แบบหลักๆ

4.1 White List Approach: อนุญาตเท่าที่จำเป็น

แทนที่จะ “เปิดกว้างแล้วค่อยบล็อก” (ซึ่งมักคุมยาก) ให้กลับมาคิดแบบ

OT-friendly คือ

อนุญาตเฉพาะโปรโตคอลที่จำเป็น

อนุญาตเฉพาะปลายทางที่จำเป็น

อนุญาตเฉพาะ flow ข้อมูลที่จำเป็น

หลักคิดนี้สอดคล้องกับความจริงของโรงงาน เพราะ OT มักมี “รูปแบบการสื่อสารคงที่” และเปลี่ยนไม่บ่อย การทำ whitelist จึงคุมได้ง่ายกว่าใน IT

4.2 External Secure Appliance: ใช้อุปกรณ์เฉพาะทางให้เหมาะ use case

ในหลายกรณี OT ไม่ได้ต้องการ “เปิดสองทาง” เสมอไป

ความต้องการที่เจอบ่อยคือ

อยาก “ส่งข้อมูลออกไป” เพื่อ monitoring / log / telemetry

แต่ “ไม่อยากเปิดช่องย้อนกลับ” ให้ใครสั่งงานกลับเข้ามา

นี่คือบริบทที่อุปกรณ์เฉพาะทางถูกหยิบมาใช้ เช่น

Industrial Firewall

IPS/IDS สำหรับ OT

หรือ Data Diode (สื่อสารทางเดียว) ใน use case ที่ต้อง “ออกอย่างเดียว”

สิ่งสำคัญคือ เลือกเครื่องมือให้ตรงกับ “รูปแบบความเสี่ยง” ไม่ใช่ยัดเครื่องมือ IT แบบเดิม ๆ ลงไปแล้วหวังว่าจะปลอดภัย

4.3 Seamless Operation: ต้องไม่เพิ่มภาระคนหน้างาน

OT operator และทีมผลิต ต้องโฟกัสที่การเดินเครื่องไม่ใช่มานั่งแก้ policy รายวัน หรือมานั่งแก้ระบบ security ที่ “จุกจิกเกินจริง”

ดังนั้น OT Security ที่ดีควร

ทำงานเข้ากับหน้างาน

มีการเปลี่ยนแปลงน้อย

มีการแจ้งเตือนที่ actionable ไม่ใช่เตือนถี่จนคนชิน

เพราะสุดท้าย ถ้าระบบ security ทำให้การผลิตลำบาก…มันจะถูก bypass เองโดยธรรมชาติ

สรุป : IIoT 4.0 ทำให้ OT ต้องเชื่อมต่อภายนอก มากขึ้น

จนหลีกเลี่ยงไม่ได้ แต่สามารถหาแนวทางที่เหมาะกับ OT ได้

เมื่อเชื่อมต่อทรัพย์สิน OT ที่เคยอยู่ในเครือข่ายปิดจะ “ถูกเปิดเผย” มากขึ้น

OT มี legacy เยอะ แพตช์ยาก และเดินระบบ 24/7 → ความเสี่ยงสะสมและมีเวลาถูกโจมตีมาก

สิ่งที่ต้องกลัวไม่ใช่แค่ “โดนเจาะ” แต่คือ “ลาม” ทั้งแนวตั้ง (IT–OT) และแนวนอน (กระทบทั้งไลน์ผลิต)

แนวทางที่เหมาะกับ OT คือ Whitelist + อุปกรณ์เฉพาะทาง + ทำงานเนียนกับหน้างาน

เพราะในโลกโรงงาน “ความปลอดภัย” ต้องเดินคู่กับ “ความต่อเนื่อง” และนี่แหละคือหัวใจของ OT Security ในยุค IIoT 4.0